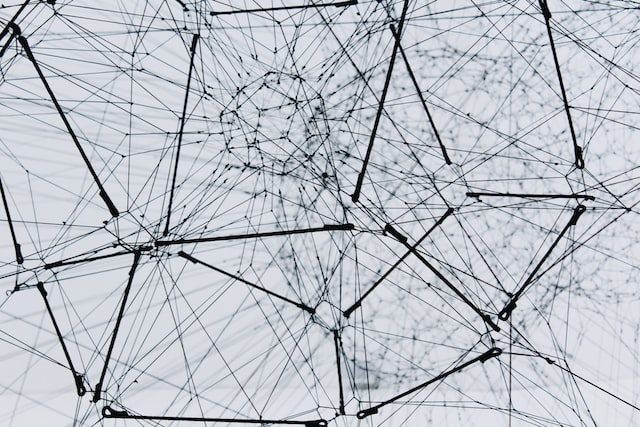

Las redes neuronales son un tipo de modelo de aprendizaje automático inspirado en el funcionamiento del cerebro humano. Estas redes se utilizan para resolver problemas complejos de procesamiento de datos y son cada vez más comunes en aplicaciones comerciales. En este artículo, exploraremos algunas de las formas en que las redes neuronales se pueden utilizar comercialmente.

- Reconocimiento de patrones y detección de fraudes: Las redes neuronales se pueden utilizar para el reconocimiento de patrones en grandes conjuntos de datos. Por ejemplo, se pueden entrenar redes neuronales para detectar patrones de fraude en transacciones financieras. La red neuronal puede analizar las transacciones pasadas para identificar patrones comunes que puedan ser indicativos de fraude.

- Diagnóstico médico: Las redes neuronales se pueden entrenar para analizar imágenes médicas y ayudar a los médicos a hacer un diagnóstico más preciso. Por ejemplo, se pueden entrenar redes neuronales para detectar patrones en imágenes de resonancia magnética (MRI) para identificar tumores cerebrales.

- Análisis de sentimientos: Las redes neuronales se pueden utilizar para analizar grandes conjuntos de datos para determinar el sentimiento general de una audiencia. Por ejemplo, se pueden utilizar para analizar los comentarios de los clientes en las redes sociales y determinar si los clientes tienen una opinión positiva o negativa sobre una empresa o un producto.

- Reconocimiento de voz: Las redes neuronales se pueden entrenar para reconocer patrones de voz y ayudar a los sistemas de reconocimiento de voz a ser más precisos. Por ejemplo, se pueden utilizar en sistemas de asistencia virtual para comprender mejor los comandos de voz y proporcionar respuestas más precisas.

- Sistemas de recomendación: Las redes neuronales se pueden utilizar para desarrollar sistemas de recomendación que sugieran productos o servicios a los clientes en función de sus historiales de compra o navegación en línea. Por ejemplo, se pueden utilizar para recomendar películas o programas de televisión basados en las preferencias del usuario.

En resumen, las redes neuronales tienen una amplia variedad de aplicaciones comerciales, desde la detección de fraude y el diagnóstico médico hasta el análisis de sentimientos y la recomendación de productos. A medida que las empresas continúan buscando formas de analizar y aprovechar los grandes conjuntos de datos, es probable que las redes neuronales se conviertan en una herramienta cada vez más importante en la toma de decisiones empresariales.