E-Learning en el Metaverso: La Nueva Frontera de la Educación

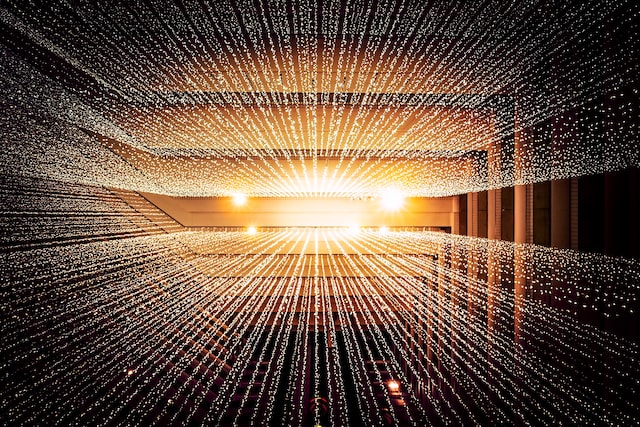

El metaverso, un concepto que hace referencia a un espacio virtual colectivo y persistente, está comenzando a transformar diversos aspectos de nuestras vidas. Uno de los campos donde esta transformación es más prometedora es en la educación. El e-learning en el metaverso promete ofrecer una experiencia de aprendizaje inmersiva, interactiva y sin precedentes. En este blog, exploraremos cómo el metaverso está redefiniendo el e-learning, sus beneficios, desafíos y el futuro de la educación digital.

¿Qué es el Metaverso?

El metaverso es una red de mundos virtuales tridimensionales accesibles a través de internet. Estos mundos están diseñados para ser inmersivos, permitiendo a los usuarios interactuar en tiempo real con otros usuarios y entornos digitales mediante avatares. Empresas tecnológicas como Meta (anteriormente Facebook), Microsoft y muchas otras están invirtiendo fuertemente en el desarrollo de estas plataformas.

E-Learning en el Metaverso: Un Nuevo Paradigma

El e-learning en el metaverso va más allá de los cursos en línea tradicionales, ofreciendo una experiencia educativa mucho más rica y dinámica. Aquí hay algunas formas en que el metaverso está transformando el e-learning:

- Interactividad y Participación Activa: A diferencia de los cursos en línea convencionales, donde la interacción puede ser limitada, el metaverso permite una participación activa y colaborativa. Los estudiantes pueden interactuar con objetos virtuales, participar en simulaciones y colaborar en tiempo real con sus compañeros y profesores.

- Entornos de Aprendizaje Inmersivos: En el metaverso, los estudiantes pueden explorar entornos de aprendizaje que replican situaciones del mundo real o escenarios completamente ficticios. Por ejemplo, un estudiante de historia puede caminar por una recreación de la antigua Roma, o un estudiante de biología puede explorar el interior de una célula en 3D.

- Aprendizaje Personalizado: El metaverso facilita la personalización del aprendizaje. Los entornos virtuales pueden adaptarse a las necesidades y preferencias de cada estudiante, ofreciendo contenido específico y ajustando el ritmo de enseñanza para maximizar la comprensión y retención del conocimiento.

- Accesibilidad Global: El e-learning en el metaverso permite el acceso a la educación de alta calidad a personas de todo el mundo, sin importar su ubicación geográfica. Esto puede reducir las barreras de acceso a la educación y promover una mayor igualdad educativa.

Beneficios del E-Learning en el Metaverso

- Mejora de la Retención del Conocimiento: Los entornos inmersivos y las experiencias interactivas pueden mejorar significativamente la retención del conocimiento, ya que los estudiantes aprenden haciendo y experimentando, en lugar de solo leyendo o escuchando.

- Motivación y Compromiso: El carácter lúdico y dinámico del metaverso puede aumentar la motivación y el compromiso de los estudiantes. Las experiencias de aprendizaje gamificadas pueden hacer que los estudiantes estén más interesados y activos en su proceso de aprendizaje.

- Desarrollo de Habilidades Prácticas: El metaverso ofrece la posibilidad de practicar habilidades en un entorno seguro y controlado. Los estudiantes pueden realizar experimentos científicos, prácticas médicas o ejercicios de ingeniería sin los riesgos asociados al mundo real.

Desafíos del E-Learning en el Metaverso

- Acceso a la Tecnología: No todos los estudiantes tienen acceso a la tecnología necesaria para participar en el metaverso, como gafas de realidad virtual o computadoras de alta gama. Esto puede crear una brecha digital.

- Curva de Aprendizaje: Tanto los estudiantes como los profesores pueden necesitar tiempo para adaptarse a las nuevas herramientas y plataformas del metaverso. La capacitación y el soporte técnico serán esenciales.

- Seguridad y Privacidad: La recopilación de datos y la privacidad son preocupaciones importantes en el metaverso. Es crucial garantizar que los entornos de aprendizaje virtuales sean seguros y que la información personal de los estudiantes esté protegida.

El Futuro del E-Learning en el Metaverso

El e-learning en el metaverso está todavía en sus primeras etapas, pero su potencial es inmenso. A medida que la tecnología avanza y se vuelve más accesible, es probable que veamos una adopción creciente de plataformas de aprendizaje basadas en el metaverso. Las instituciones educativas, empresas de tecnología y desarrolladores de contenido deberán trabajar juntos para superar los desafíos y aprovechar las oportunidades que ofrece esta nueva frontera de la educación.

En conclusión, el metaverso tiene el potencial de revolucionar el e-learning, ofreciendo experiencias de aprendizaje más ricas, interactivas y personalizadas. Aunque hay desafíos por superar, las oportunidades que presenta para transformar la educación son extraordinarias. La combinación de tecnología avanzada y pedagogía innovadora puede llevar la educación a nuevas alturas, haciendo del metaverso una pieza clave en el futuro del aprendizaje.

¡Mantente atento a más actualizaciones sobre el e-learning en el metaverso y otras innovaciones tecnológicas en nuestro blog! El futuro de la educación está aquí, y es más emocionante que nunca.